运维

Tcpdump抓包工具

tshark抓包工具

Ansible

Ansible配置

Ansible-远程命令模块( command / script / shell )

Ansible-常用模块

PlayBook

PlayBook-变量

PlayBook-条件/循环

PlayBook-Tags

PlayBook-常用脚本

Ansible-Vault(数据安全)

Ansible-API

Ansible实践

JMeter测试软件

JMeter性能指标

Curl

综合分析工具

磁盘/IO工具

网络分析工具

JAVA分析工具

更换硬盘

Linux启动流程

安装问题

GURB加密

修改默认启动项

Root密码忘记

重装内核、GRUB

Too many open files错误

误删文件,内存恢复

Read-only file system错误

本文档使用MrDoc发布

返回首页

-

+

网络分析工具

2021年3月1日 15:08

admin

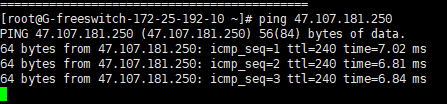

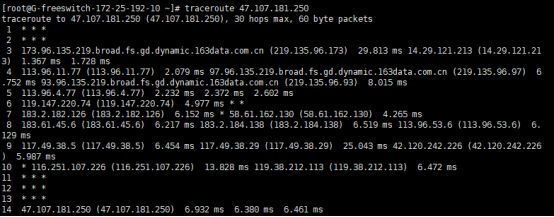

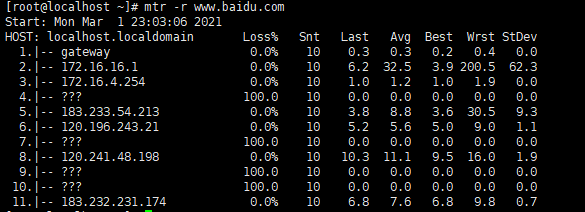

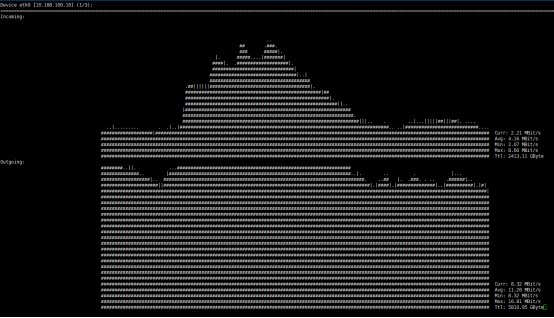

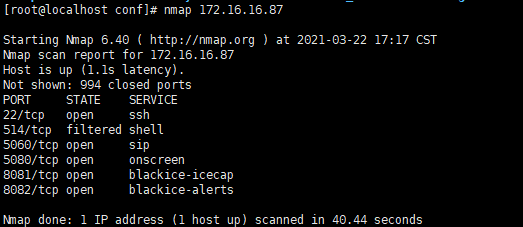

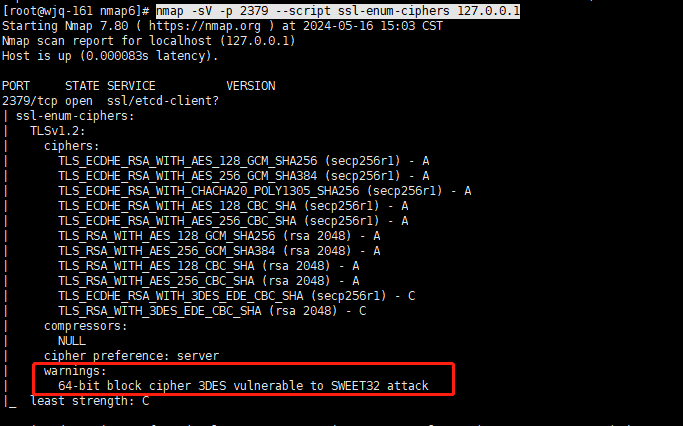

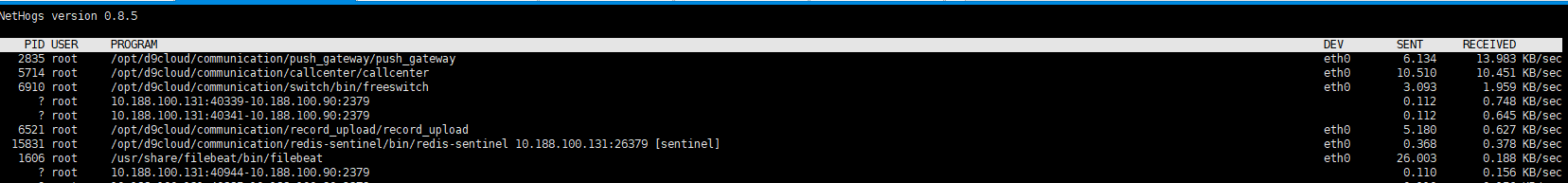

#IP分段 ####172.12.34.0/25含义: 172.12.34.0——#表示一个子网号 25——#表示采用子网掩码中国呢的前25位为有效未,即用 32-25=7big 来表示主机号,该子网可以容纳 2^7-2=126台主机。 ####因此172.12.34.0/25 表示IP范围为 172.12.34.1~172.12.34.126 --- ####172.12.34.20/30含义: 172.12.34.20——#表示一个子网号 30——#表示采用子网掩码中国呢的前25位为有效未,即用 32-30=2big 来表示主机号,该子网可以容纳 2^2-2=2台主机。 ####因此172.12.34.20/30 表示IP范围为 172.12.34.21~172.12.34.22 --- #ping >####简单检查网络的连通性 一般网络出现问题时,最常见的手法是使用ping命令,ping目标IP地址,尝试请求目标地址握手的一种诊断方法,其用法是:ping 192.168.1.1 [-t]:ping 192.168.1.1 -t持续ping目的地址直到ctrl+c主动取消,(linux环境下不用加T参数)。 [-a]: ping -a 192.168.1.1 显示目的地址的主机名称 [-n]: ping –n 6 192.168.1.1 自定义ping的条数,默认是4条 [-l ]: ping 192.168.1.1 –l 1024 自定义数据包的大小 [-r] : ping 192.168.1.1 –r 4 展示握手的路由条数。(最多9条)  --- #traceroute >####路由跟踪 查看路经的IP节点,获取更多的诊断信息,*号是由于经过的IP节点做了火墙或安全设置隐藏了其IP信息。 -d 使用Socket层级的排错功能。 -f 设置第一个检测数据包的存活数值TTL的大小。 -F 设置勿离断位。 -g 设置来源路由网关,最多可设置8个。 -i 使用指定的网络界面送出数据包。 -I 使用ICMP回应取代UDP资料信息。 -m 设置检测数据包的最大存活数值TTL的大小。 -n 直接使用IP地址而非主机名称。 -p 设置UDP传输协议的通信端口。 -r 忽略普通的Routing Table,直接将数据包送到远端主机上。 -s 设置本地主机送出数据包的IP地址。 -t 设置检测数据包的TOS数值。 -v 详细显示指令的执行过程。 -w 设置等待远端主机回报的时间。 -x 开启或关闭数据包的正确性检验。  --- #mtr ####安装 yum –y install mtr >####ping命令+traceroute命令的融合版 同时看出路由节点的同时也能实时检测路径的路由节点的联通性,分别统计出他们的丢包率,同样表示对方有防火墙或其他网络安全设置无法获取到相应的信息,因为三大运营商互联互通的问题流经的路由都可能会产生一定的丢包率,主要看目的地址和目的地址的上一跳路由是否存在丢包率,丢包率是否在允许范围内即可。 mtr -r 已报告模式显示 mtr -r www.baidu.com  --- #nload ####安装 yum -y install nload >nload 默认分为上下两块: 上半部分是:Incoming也就是进入网卡的流量, 下半部分是:Outgoing,也就是从这块网卡出去的流量, 每部分都有当前流量(Curr), 平均流量(Avg), 最小流量(Min), 最大流量(Max), 总和流量(Ttl)这几个部分,看起来还是蛮直观的。 -a:这个好像是全部数据的刷新时间周期,单位是秒,默认是300. -i:进入网卡的流量图的显示比例最大值设置,默认10240 kBit/s. -m:不显示流量图,只显示统计数据。 -o:出去网卡的流量图的显示比例最大值设置,默认10240 kBit/s. -t:显示数据的刷新时间间隔,单位是毫秒,默认500。 -u:设置右边Curr、Avg、Min、Max的数据单位,默认是自动变的.注意大小写单位不同! ####常用命令 nload -i 50m -o 50m  --- #nmap ####安装 yum -y install nmap ####扫描IP打开端口(默认:1-10000) nmap 192.168.31.168 ####扫描IP打开端口(从端口范围1-100扫描) nmap -p1-100 192.168.31.168 ####指定的端口扫描 nmap -p80,22,9999 192.168.31.168  ####查看漏洞(3DES)( CVE-2016-2183) nmap -sV -p 2379 --script ssl-enum-ciphers 127.0.0.1  --- #nc #参数 -l 使用监听模式,管控传入的资料。 -u 使用UDP传输协议。 -v 显示指令执行过程。 -w<超时秒数> 设置等待连线的时间。 -z 使用0输入/输出模式,只在扫描通信端口时使用。 ####监听端口 nc -l <端口号> ####端口扫描 nc -v -z -w2 192.168.0.3 80 #TCP端口扫描 nc -u -v -z -w2 192.168.0.3 1-100 #UDP端口扫描 --- #nethogs ####安装 yum -y install nethogs ####使用 nethogs  --- #iperf ####安装 yum -y install iperf3 ####服务端 iperf3 -s -p 5090 #如不指定端口,默认为5201 ####客户端操作 --- ####上行测试 #udp测试 iperf3 -c <服务端ip> -u -i 1 -b 20M -t 60 -p 5090 #20Mb带宽,压测60秒,报告回显间隔1秒 #tcp测试 iperf3 -c <服务端ip> -t -b 20M -t 60 -p 5090 #20Mb带宽,压测60秒 --- ####下行测试 #udp测试 iperf3 -c <服务端ip> -u -i 1 -b 20M -t 60 -p 5090 -R #20Mb带宽,压测60秒,报告回显间隔1秒,-R为反向测试,则为下行 #tcp测试 iperf3 -c <服务端ip> -t -b 20M -t 60 -p 5090 -R #20Mb带宽,压测60秒,-R为反向测试,则为下行

分享到: